Archive for category CAT2009 FIRST Edition

Cracca al Tesoro Genova 2012 Bersaglio due. Setuid, chi era costui?

Posted by aspy in CAT2009 FIRST Edition on 23 Maggio 2012

Ancora un post sui bersagli di Cracca al Tesoro. Parliamo questa volta del bersaglio due, posizionato presso la reception della Fiera. L’access point con SSID “CATGE2012-2” era protetto da una WEP 64bit la cui chiave era “1111111111”.

Il primo server, con indirizzo 172.16.12.1/25, era un sistema linux con porte ssh e web aperte. La vulnerabilità inserita era exploitabile individuando l’utente “guest” con password “guest”.

Nella home dell’utente “guest” si trovava il file “indizio”.

Ma non era tutto qui…

diretta streaming da cat

Posted by aspy in CAT2009 FIRST Edition, CAT2011 Summer Edition on 16 Luglio 2011

iniziata la diretta su http://orvieto.tv

I segreti di CAT2009: Bersaglio quattro

Posted by aspy in CAT2009 FIRST Edition on 5 Ottobre 2009

Il bersaglio quattro era posizionato dentro l’ufficio del turismo di Piazza Cahen, accanto alla stazione di arrivo della teleferica di Orvieto.

Le simpatiche impiegate dell’ufficio sono state imperturbabili, soprattutto quando è stato detto loro “fate ftnta di nulla, se qualcuno vi chiede qualcosa voi non ci avete mai visto!”.

La struttura del bersaglio era quella ormai nota: IPCop, una macchina *nix ed una macchina window. “Era”. In realtà anche in questo caso Murphy ci ha messo lo zampino, facendo si che l’alimentatore della macchina windows esalasse l’ultimo giro di ventola proprio poco prima del via del gioco. Poco male in realtà in quanto il bersaglio guasto è stato prontamente sostituito con apparato di riserva, un router Cisco 2600. La vulnerabilità prevista era legata alla password di accesso, dato che era stata lasciata quella di default, ovvero “cisco”. La password di enable, ovvero la modalità di amministrazione, era invece legata al nome assegnato all’apparato, ovvero router2.

L’indizio era celato nei commenti della configurazione delle interfacce.

La macchina Linux invece era una Red Hat 7.2, con alcuni servizi vulnerabili, come openssh, ftp, HTTP. Era inoltre stato configurato il solito utente “cat2009” con una password debole, facilmente individualbile. L’indizio era stato nascosto proprio nella home di questo utente e conteneva latitudine e longitudine dell’ultimo bersaglio.

I segreti di CAT 2009: Bersaglio tre

Posted by aspy in CAT2009 FIRST Edition on 23 Agosto 2009

Il Bersaglio tre è stato quello che ci ha fatto faticare più di tutti gli altri per la messa a punto. Non tanto per le macchine quanto per l’attivazione della VPN con la Situation Room dato che la connessione Internet che avevamo a disposizione era dietro un firewall molto restrittivo del quale, fra le altre cose, non conoscevamo nulla, a partire dall’ìndirizzo IP, per non parlare delle credenziali di amministrazione. Per fortuna a sistemare le cose ci hanno pensato i rinforzi giunti da Genova e Verona, come testimoniano le foto:-)

La locazione del bersaglio era all’interno della ex caserma Piave, nei locali della scuola di musica.

Il sistema di base era composto come al solito dall’access point D-link DAP 1160, IPCop con add-on vpn Zerina, macchina Windows e macchina *nix.

In questo caso, la macchina Windows montava un vetusto Windows 95. Sistema operativo “antidiluviano” ma è tutt’ora possibile trovare in qualche ufficio macchine che lo montano. Windows 95, assieme a Window 98 e Windows ME era afflitto in particolare da un problema legato alla gestione delle password di accesso alle condivisioni, da cui la vulnerabilità definita share-level password (http://www.microsoft.com/technet/security/bulletin/ms00-072.mspx). In pratica, il meccanismo di gestione delle password assegnate alle condivisioni (dischi, cartelle, stampanti) Windows al momento della verifica della password, “si fidava” della lunghezza della password presentata dal client, controllando solo lo stesso numero di caratteri della lunghezza della stringa. Giocando su questo meccanismo, è possibile individuare, un carattere alla volta, la password corretta per accedere alle condivisioni. Nel caso specifico, la condivisione dell’intero disco C del bersaglio consentiva di trovare l’indizio sul desktop, nel file cat2009.txt, contenente la latitudine del bersaglio 5.

La macchina *nix era basata su distribuzione Linux Badstore (www.badstore.net), un sistema studiato per dimostrare come applicazioni web costruite male possano essere facile preda di malintenzionati. Si tratta infatti di una simulazione di un negozio virtuale letteralmente infarcito di bachi, a partire da sql injection, XSS, directory listing.

Proprio sfruttando quest’ultima vulnerabilità era possibile individuare ed aprire nella cartella delle immagini dei prodotti in vendita /usr/local/apache/htdocs/images il file cat2009.txt contente l’indizio relativo alla posizione del bersaglio 5.

I segreti di CAT2009: Bersaglio due

Posted by aspy in CAT2009 FIRST Edition on 24 Luglio 2009

Eccoci al secondo bersaglio, nascosto presso il Centro Studi città Di Orvieto, proprio in piazza del Duomo. La struttura di base è sempre la stessa già presentata: access point, sistema Windows, sistema *NIX più il solito firewall IPCop connesso in VPN con la Situation Room.

Il sistema windows in questione era un XP Pro con una installazione standard mentre il sistema *NIX era un vetusto ma interessante RISC 6000 IBM con sistema operativo AIX.  Gli indirizzi assegnati erano per windows 192.168.2.150, per AIX 192.168.222 mentre all’access point era stato assegnato il 192.168.2.212. Veniamo alle vulnerabilità inserite.

Gli indirizzi assegnati erano per windows 192.168.2.150, per AIX 192.168.222 mentre all’access point era stato assegnato il 192.168.2.212. Veniamo alle vulnerabilità inserite.

Per windows abbiamo previsto un caso classico per un pc installato sia in ufficio che a casa quando non vengano tenute di conto le più elementari misure di sicurezza. Infatti, era stato lasciata libera la condivisione dell’intero disco C ed il VNC server era stato configurato con accesso senza password. Per compensare almeno in parte la semplicità di queste vulnerabilità, l’indizio era un pelino più difficile da individuare, essendo stato nascosto all’interno del file hosts nella sua locazione standard, ovvero in c:\windows\system32\drivers\etc\hosts. L’indizio conteneva la latitudine del bersaglio 4.

Su AIX, la vulnerabilità prevista era effettivamente un po complessa. Per cominciare NFS era stato configurato per esportare la /home accessibile ad eweryone con la possibilità per l’attaccante di sfruttare una vulnerabilità di RPC (il riferimento è il cve-1999-0168), oppure di configurare la macchina attaccante per spoofare una macchina accreditata.

Altra soluzione era ricorrere all’ingegneria sociale. So di almeno un gruppo che ha tentato questa strada, purtroppo senza successo. Era necessario individuare, ad esempio tramite finger, il nome utente del sistema, magari provando con i nomi degli organizzatori di CAT2009, e trovare la relativa password. L’utente configurato in questo caso era “paolo” (si, proprio io…) e la password… Sapete cosa si racconta nei corsi di sicurezza di base? “Non usate password facili, il nome del figlio, la data del matrimonio, il nome del gatto…”. Beh, adesso vi ho detto tutto. Bastava farsi un giro sul sito di “paolo”, ricavabile dalle pagine del sito ufficiale di CAT2009, ovvero blog.solution.it. Volete provare? 🙂

L’indizio stava in /home/paolo, in un file denominato “cat2009” e conteneva la longitudine del bersaglio 4.

Fra qualche giorno pubblicheremo il prossimo articolo, dedicato questa volta al bersaglio 3.

I segreti di CAT2009: Bersaglio uno

Posted by aspy in CAT2009 FIRST Edition on 19 Luglio 2009

Parliamo oggi del bersaglio uno, posizionato poco lontano dal Palazzo del Popolo, location dell’evento e sede della Situation Room .

Come già visto dallo schema precedentemente pubblicato, erano presenti una macchina Windows, in particolare una macchina Windows 2000 server ed una macchina *NIX, precisamente una Damn Vulnerable Linux, distribuzione basata su BackTrack e letteralmente votata al martirio, dato che è nata con lo specifico scopo di fare da “palestra” per test di IT Security.

Ovviamente l’unico punto di accesso era l’access point con indirizzo IP 10.0.3.100. Per semplificare le cose era stato attivato anche un server DHCP localizzato sul firewall IPCOP (IP 10.0.3.254).

La vulnerabilità prevista su Windows 2000 server (IP 10.0.3.1) era legata al protocollo RPC, in particolare è stata testata la Microsoft RPC DCOM Interface Overflow, vulnerabilità pubblicata da Microsoft nel bollettino di sicurezza del 16 luglio 2003 e sfruttabile ad esempio tramite il framework Metasploit con l’exploit MS_03_026_DCOM. A questo punto solo la fantasia limita le possibilità; dall’utilizzare come payload “Crea un utente” per creare proprie credenziali con le quali accedere al disco condiviso

con smbmount fino a farsi servire sul proprio desktop una sessione di shell con la quale interagire con il sistema bersaglio.

Il file di indizi era posizionato sul Desktop dell’utente Administrator e conteneva le indicazioni per raggiungere il bersaglio 3.

La macchina *NIX, Damn Vulnerable Linux (IP 10.0.3.2) aveva numerose vulnerabilità, legate sia a combinazioni utente/password facilmente identificabili come cat2009/cat2009 sia a servizi vulnerabili ad exploit come ProFTPD 1.3 (vedere ad esempio qui e qui).

C’e stato pure il tempo, per qualche team di buontemponi, di cambiare la password di root.

Jul 11 16:37:42 (none) passwd[24434]: password for `root’ changed by `root’Su questa macchina l’indizio era posizionato nella home dell’utente test, ma il file era stato nascosto ed erano stati creati dei falsi indizi che non contenevano indicazioni.

Naturalmente vi sono altre cose che potremmo rivelare: altre vulnerabilità, altri trucchi usati su questo bersaglio, ma poi, dove sarebbe il divertimento? 🙂

Abbiate pazienza, fra pochi giorni pubblicheremo altri articoli per raccontare i “segreti” degli altri bersagli.

I segreti di CAT2009

Posted by aspy in CAT2009 FIRST Edition on 15 Luglio 2009

Iniziamo poco alla volta a svelare alcuni dei “segreti” relativi ai bersagli di Cracca Al Tesoro 2009.

Nei prossimi giorni pubblicherò alcuni articoli con la descrizione dei sistemi bersaglio e delle loro vulnerabilità.

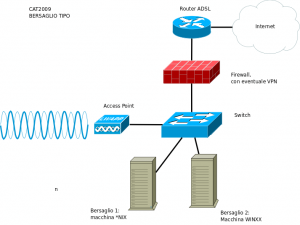

Oggi vediamo lo schema tipo di tutti i bersagli. Ricordo che ogni rete bersaglio era costituita da un sistema *NIX, un sistema WindowsXX, un firewall IPCop ed un access point wireless, oltre ovviamente ad un router per la connessione Internet.

Ogni rete bersaglio era collegata tramite OpenVPN con la Situation Room situata presso il Palazzo del Popolo, sede della manifestazione,  dalla quale venivano seguite in diretta le varie fasi del gioco controllando lo stato dei bersagli ed analizzando il traffico in tempo reale.

dalla quale venivano seguite in diretta le varie fasi del gioco controllando lo stato dei bersagli ed analizzando il traffico in tempo reale.

Ad esempio, quando una squadra ha cambiato la password di root di un bersaglio è scoppiata una gran risata seguita da un applauso di tutti i presenti.

A questo proposito è davvero degno di nota il commento di una visitatrice all’uscita dalla Situation Room che vi giro così come mi è stato riportato: “non capisco, li c’è uno schermo proiettato sul muro, con tanti numeri che scorrono tipo Matrix, e ogni tanto la gente li indica e ride…“.

Dalla Situation Room veniva diffusa la diretta streaming di Orvieto.tv ripresa anche dal sito del mensile Focus.

Per l’album dei ricordi

Posted by aspy in CAT2009 FIRST Edition on 14 Luglio 2009

Stanno cominciando ad arrivare foto, racconti, articoli, video…

Noi raccogliamo tutto e pubblichiamo o mettiamo un link ai siti che parlano di Cracca Al Tesoro. Tutto quello che troviamo o ci viene segnalato è sotto il link del menu di destra “Foto, video, rassegna stampa, racconti” andate a scorrerlo!

Se avete materiale o volete segnalarci qualcosa, scriveteci!

CAT2009: lo streaming video dell’evento

Posted by aspy in CAT2009 FIRST Edition on 13 Luglio 2009

Orvieto.tv (www.orvieto.tv) trasmette in differita la registrazione dell’evento con il commento di Mayhem (Alessio Pennasilico), Nobody (Raoul Chiesa) ed altri.

Immagini prese in diretta dalla Situation Room e per strada dietro alle squadre impegnate nel gioco, il briefing iniziale, il via alla gara, la premiazione… Le immagini che volevamo vedere sono a vostra disposizione.

Fra le altre cose Mayhem mostra e commenta le foto del CCC di Amburgo, quindi se vedete immagini di “campeggio selvaggio” non spaventatevi… Non siamo noi! 🙂

Stiamo anche caricando le prime foto, abbiate pazienza!

Corriere dell’Umbria 12-07-2009

Posted by aspy in CAT2009 FIRST Edition on 12 Luglio 2009

Articolo del Corriere dell'Umbria 12-07-2009