Iniziamo poco alla volta a svelare alcuni dei “segreti” relativi ai bersagli di Cracca Al Tesoro 2009.

Nei prossimi giorni pubblicherò alcuni articoli con la descrizione dei sistemi bersaglio e delle loro vulnerabilità.

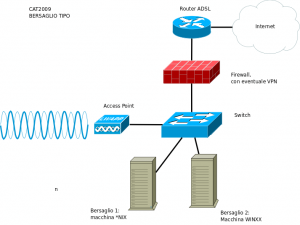

Oggi vediamo lo schema tipo di tutti i bersagli. Ricordo che ogni rete bersaglio era costituita da un sistema *NIX, un sistema WindowsXX, un firewall IPCop ed un access point wireless, oltre ovviamente ad un router per la connessione Internet.

Ogni rete bersaglio era collegata tramite OpenVPN con la Situation Room situata presso il Palazzo del Popolo, sede della manifestazione,  dalla quale venivano seguite in diretta le varie fasi del gioco controllando lo stato dei bersagli ed analizzando il traffico in tempo reale.

dalla quale venivano seguite in diretta le varie fasi del gioco controllando lo stato dei bersagli ed analizzando il traffico in tempo reale.

Ad esempio, quando una squadra ha cambiato la password di root di un bersaglio è scoppiata una gran risata seguita da un applauso di tutti i presenti.

A questo proposito è davvero degno di nota il commento di una visitatrice all’uscita dalla Situation Room che vi giro così come mi è stato riportato: “non capisco, li c’è uno schermo proiettato sul muro, con tanti numeri che scorrono tipo Matrix, e ogni tanto la gente li indica e ride…“.

Dalla Situation Room veniva diffusa la diretta streaming di Orvieto.tv ripresa anche dal sito del mensile Focus.

#1 by Roberto on 16 Luglio 2009

Vedo che la pratica di cambiare gli indizi e rendere la cosa complessa alle altre squadre non era isolata 🙂