Eccomi qui a spiegarvi cosa è successo sul bersaglio 1 per i primi 40 minuti circa della gara, forse per alcuni è stato un colpo basso e forse per altri un colpo di genio. Sta di fatto che quasi tutti ci sono cascati e le cose devo dire che sono andate proprio come avevo previsto o quasi.

Nei giorni precedenti al cat avevo preparato un pc portatile battezzato sappers-console, dove vi era installata una bt4 come sistema di base e una virtualbox con dei sistemi bersaglio fallati. Il mio intento era quello di ricreare dei bersagli identici a quelli utilizzati durante il cat 2009 e quindi utilizzare la sappers-console per fare un po’ di depistaggio durante la gara.

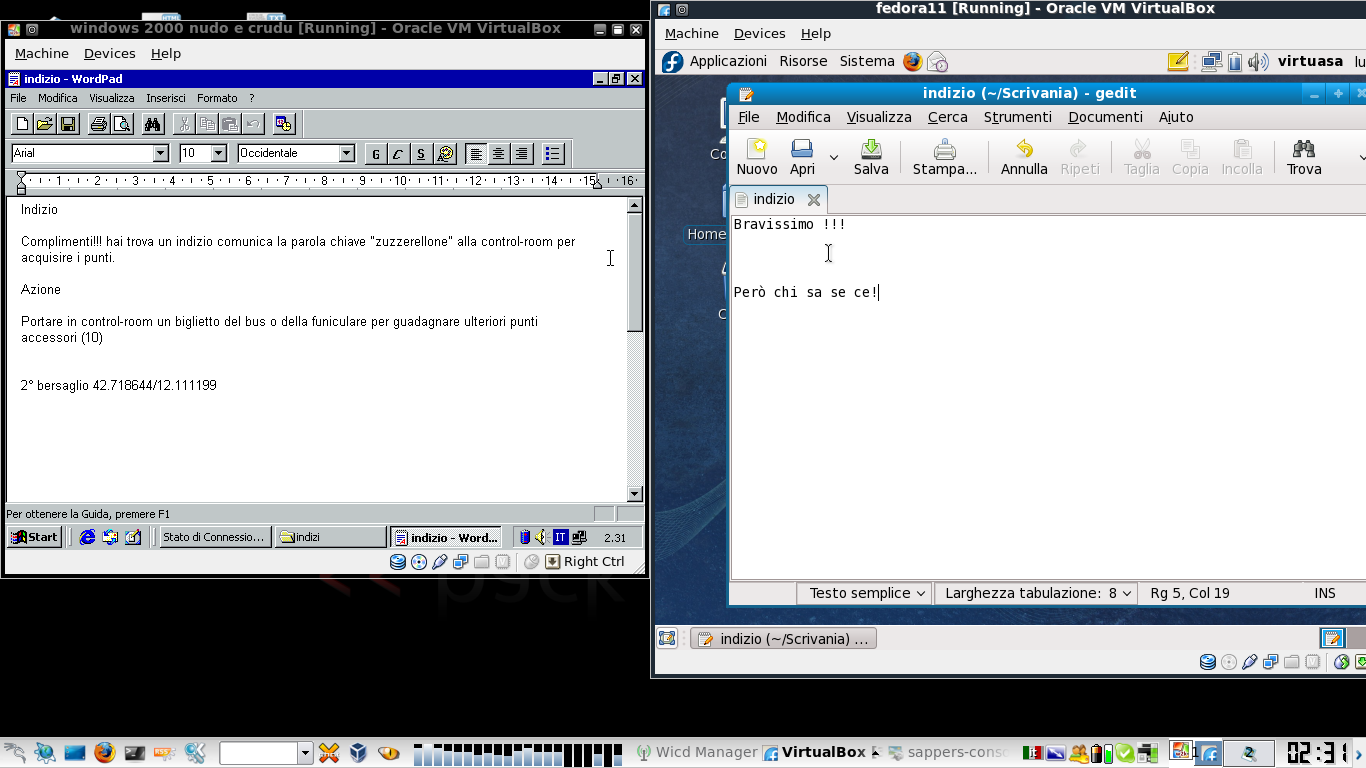

Nella mattinata del sabato, dopo che Cristiano e gli altri ragazzi dello staff hanno finito i test in control-room, mi sono preoccupato di preparare i fake indizi da inserire su un win 2000 senza nessun aggiornamento e su un fedora 11 con ssh attivo.

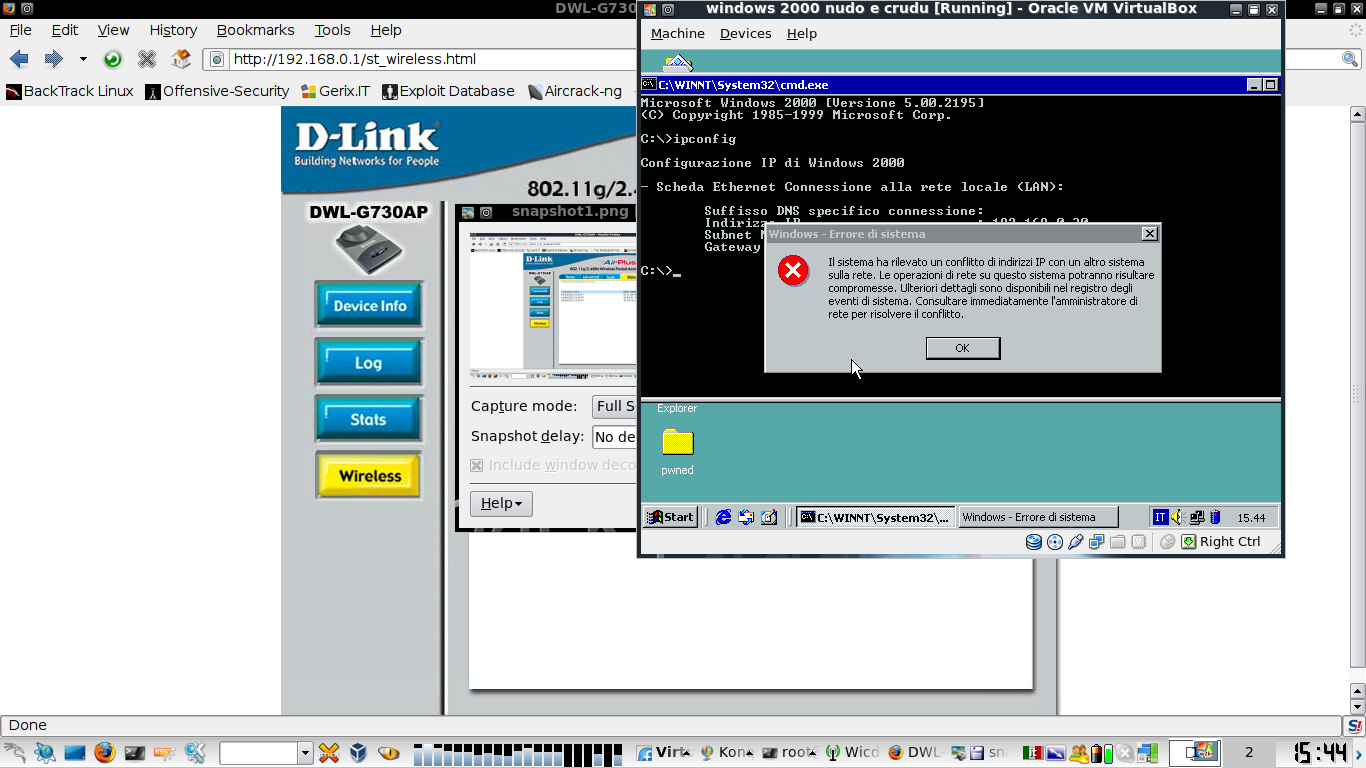

Avevo tutto pronto, era solo da decidere quando entrare in azione, per cui dovevo solo aspettareil via della gara. Cos’altro potevo fare? Sapevo che il primo bersaglio era access-point encryption open e cosi ho detto parlando con keeley, caro amico e collaboratore dello staff backtrack.it: “Vuoi vedere che, se metto il fake con wep e i ragazzi si trovano davanti ad un access-point con wep e un access-point open, proveranno tutti a bucare la wep?” Cosi con ghigno malefico configurai un DWL-G730ap della d-link con alimentazione usb con ssid SUMERCAT10 encryption WEP **********. (In realtà non ho fatto altro che una honey net con dei bersagli honey che andassero a distrarre i concorrenti, affinchè non giungessero al vero bersaglio 1 e che in ogni caso puntassero al secondo vero bersaglio. Infatti mi sono preoccupato di inserire le coordinate che portassero le squadre vicino al bersaglio2).

Avevo tutto pronto, era solo da decidere quando entrare in azione, per cui dovevo solo aspettareil via della gara. Cos’altro potevo fare? Sapevo che il primo bersaglio era access-point encryption open e cosi ho detto parlando con keeley, caro amico e collaboratore dello staff backtrack.it: “Vuoi vedere che, se metto il fake con wep e i ragazzi si trovano davanti ad un access-point con wep e un access-point open, proveranno tutti a bucare la wep?” Cosi con ghigno malefico configurai un DWL-G730ap della d-link con alimentazione usb con ssid SUMERCAT10 encryption WEP **********. (In realtà non ho fatto altro che una honey net con dei bersagli honey che andassero a distrarre i concorrenti, affinchè non giungessero al vero bersaglio 1 e che in ogni caso puntassero al secondo vero bersaglio. Infatti mi sono preoccupato di inserire le coordinate che portassero le squadre vicino al bersaglio2).

Quanto detto è per spiegare facilmente come potrebbe essere applicato il concetto di honey anche se a tutti non è stato molto chiara la cosa. Vorrei citare la frase di qualcuno quando Emgent gli chiese – sai cosa è una honey net? “Si ma non vedo come si possa applicare” fu la risposta. Dai ragazzi, la cosa è stata divertente ci stava pure uno scherzetto da parte di quelli dello staff <<Back|Track italia o no? Ci siamo fatti km a piedi per configurare il gioco perciò quattro risate erano dovute.

Ed eccoci al via….

Partite tutte le squadre, io e keeley ci preoccupavamo di seguirle e di mantenere le giuste distanze dai concorrenti per non farci scoprire: iniziava così un azione di sabotaggio verso i concorrenti del cat. Il primo bersaglio era stato posizionato dentro il palazzo del popolo e a tutte le squadre era stato detto di andare li per iniziare la gara. Non appena imboccata la via che li portava sull’obiettivo 1 ho iniziato l’opera di depistaggio e quindi ho dato corrente all’access-point. Ecco che vedevamo i primi giocatori rallentare e sentire le prime frasi euforiche del tipo “eccolo lo abbiamo trovato…..è una wep”.

Raggiunta la piazza ed adocchiato un posto all’ombra ben mimetizzato mi accingevo a spostarmi nella direzione opposta al vero bersaglio e tutti i concorrenti che ormai mi avevano agganciato la wep mi seguivano guidati dalle loro antenne. Nel frattempo ^Sug4r^ munito di telecamera e macchina fotografica documentava il tutto.

Benissimo, li avevo giocati, tutto era andato come previsto: ero riuscito ad allontanarli dal vero obiettivo di qualche centinaio di metri. Così preso comodamente posto dietro una siepe, aprivo il coperchio del pc per vedere che cosa stava succedendo alle macchine virtuali votate al martirio. Niente stavano ancora provando a bucare la wep, una 128bit, ma senza successo.

Ok dico tra me e me sorridendo gli do’ una mano e inizio ad eseguire dei ping su tutta la mia struttura per generare un tantino in più di traffico, visto che li avevo sentiti lamentare che il traffico non era sufficiente. Finalmente alle15.44 (vedi screenshot errore win)

i primi erano riusciti a bucare la wep e si erano connessi, ma non ho capito bene che tecnica hack avessero intenzione di applicare: qualcuno aveva messo un ip statico uguale a quello della macchina che stavano attaccando e il buon vecchio windows 2000 iniziava così a dare errore di ip duplicato nella rete.

Ho deciso così di aiutarli di nuovo e ho assegnato alla macchina l’ ip 192.168.0.39, che dopo un rapido controllo risultava libero. Tutto procedeva di nuovo come previsto. Stavo nascosto proprio accanto a loro e continuavo a spiare le loro azioni e nessuno si era accorto di nulla. Be’ la cosa devo dire che è stata veramente divertente, non avevo altro da fare che aspettare che i ragazzi bucassero il windows 2000 per farmi ulteriori risate.

Dopo circa 40 minuti il bersaglio non era stato bucato e di conseguenza l’indizio era ancora lì dove lo avevo lasciato. A questo punto non potevo continuare su questa strada, i ragazzi stavano provando a bucare tutti la sappers-console e a nessuno veniva in mente che l’access-point giusto fosse quello che vedevano aperto con basso segnale. Ecco perchè lo staff nella control-room si chiedeva come fosse possibile che nessuno avesse raggiunto il primo access-point. Così abbiamo deciso di chiudere il fake e rimandare le squadre sul vero Access-point.

Devo dire che non mi aspettavo che tutti inciampassero sull’honey, forse presi dalla foga del gioco o dal caldo che tirava brutti scherzi, non so, sta di fatto che nessuno si è accorto che l’Access-point era un D-link e non un SonicWall. Altra piccola differenza che nessuno ha notato era la potenza del segnale: il fake era comparso sulla via che portava a Palazzo del Popolo e durante il tragitto fino alla piazza io pedinavo le squadre, il segnale quindi per i ragazzi era sempre di uguale potenza, perciò si poteva benissimo intuire che c’era aria di truffa! Ecco qui come sono realmente andate le cose nei primi minuti della mitica “3° edizione Cracca al Tesoro”. Vi assicuro che ci siamo divertiti, anche consumato le suole delle scarpe!!! Non mi rimane che salutare tutti con l’ultimo pezzetto di video dei ragazzi che finalmente arrivano sul vero Access-point ma stavolta SonicWall.

AH! Quasi scordavo ragazzi, occhio alle Honey . 😉

http://www.youtube.com/watch?v=eOdyN7gGBXs).

Santi (BtSmarto) Martorana